Hoe weet u of u deel uitmaakt van een botnet

Malware Iot Veiligheid / / March 17, 2020

Laatst geupdate op

Toen DynDNS uitviel en het internet brak, was dat omdat duizenden geïnfecteerde computers in huizen zoals die van u waren gekaapt en gebruikt om een massale denial of service-aanval uit te voeren. Hier is een korte handleiding om jezelf te helpen voorkomen dat je een onwillige deelnemer bent in de volgende zombiecomputerapocalyps.

Eerder dit jaar kwam Dyn, een van de grootste DNS-providers aangevallen door een enorm botnet. Als je je herinnert dat grote delen van het internet een deel van de dag naar beneden gingen, daar ging het allemaal om. Dit was een Gedistribueerde denial of service (DDoS) -aanval, wat in feite betekent dat een aantal computers verzoeken naar de servers van Dyn begonnen te verzenden totdat ze overbelast raakten en deze braken.

Mijn computer overnemen? Maar wie zou zoiets doen?

In zekere zin waren het mensen zoals jij en ik. Maar natuurlijk niet vrijwillig. Sommige hackers hadden eerder malware geïnstalleerd op een heleboel computers en consumenten die dat wel hebben gedaan

Opmerking van de uitgever: Onduidelijk wat al het geroezemoes over het internet der dingen is? Lees onze inleiding tot IoT. Het artikel bespreekt de basisprincipes van IoT en waarom het belangrijk is dat u ze begrijpt voordat u uw huis vult met slimme apparaten.

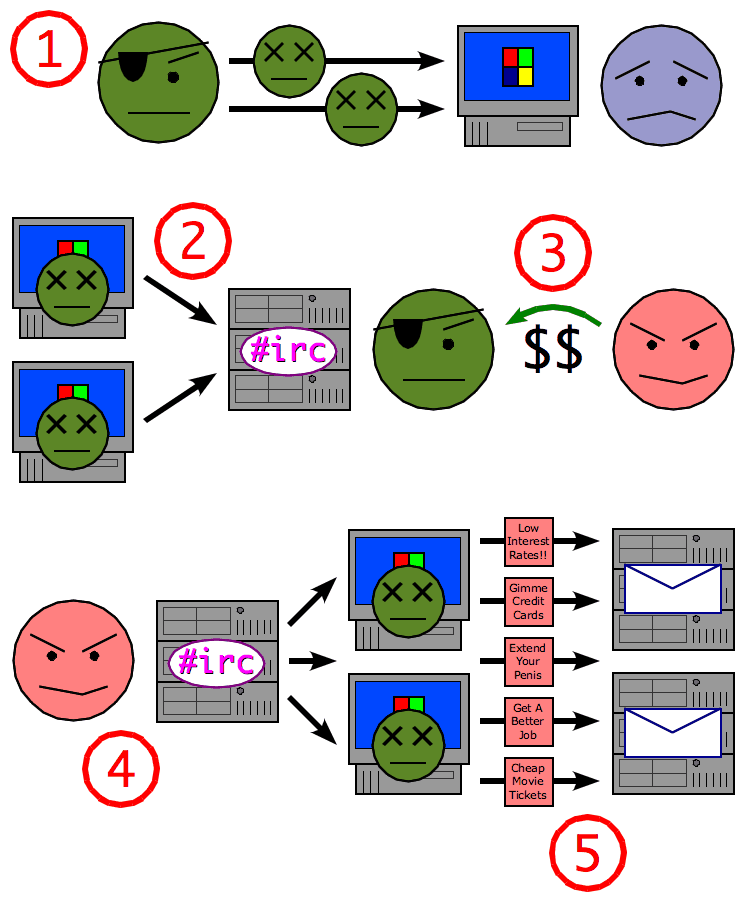

Dit noemen ze een botnet. Een botWhoed??

Een botnet is een onderdeel van een Command and Control (CnC) -aanval. Dit is hoe het werkt. Schadelijke groepen verspreiden schadelijke software (ook wel malware genoemd) naar zoveel mogelijk computers op internet - ik heb het over miljoenen apparaten. Vervolgens verkopen ze de mogelijkheid om al die apparaten te bedienen aan iemand die nog schadelijker is. Deze mensen gebruiken vervolgens het botnet om een gecoördineerde aanval op internet uit te voeren. Normaal gesproken neemt dit de vorm aan van een DDoS-aanval, e-mail SPAM-storm. Het kan echter ook worden gebruikt om de omvang van het botnet te vergroten door meer apparaten aan te vallen of misschien stilletjes achterover te leunen en gewoon gegevens te verzamelen van miljoenen geïnfecteerde apparaten.

De grote aanval op DynDNS was een soort testrun. Dit was om de kracht van een botnet te demonstreren. De schade was wijdverbreid en de chaos was ongebreideld, waardoor enorme diensten werden vernietigd die u waarschijnlijk elke dag gebruikt. Met andere woorden, een krachtige marketingtool voor verkopers van virussen en malware: verwacht niet dat dit de laatste is die u over botnetaanvallen heeft gehoord.

Dus de vraag die u waarschijnlijk stelt (of zou moeten stellen ...) is deze:

- Hoe voorkom ik dat ik deel uitmaak van een botnet?

- En hoe weet ik of ik er al deel van uitmaak?

Afbeelding tegoed: CC BY-SA 3.0, Zombie-proces

Botnet-malware-infecties detecteren en voorkomen

Er is goed nieuws en slecht nieuws. Het slechte nieuws is dat botnet-malware bedoeld is om onopgemerkt te blijven. Als sleeper-agent houdt het een laag profiel op uw systeem zodra het is geïnstalleerd. In theorie zouden uw antivirus- en beveiligingssoftware het moeten detecteren en verwijderen. Dat is zolang de antivirusbedrijven hiervan op de hoogte zijn.

Het goede nieuws is dat er een aantal eenvoudige en gratis manieren zijn om de schade te beperken die je kunt aanrichten als je computer onderdeel wordt van een zombie-botnet.

-

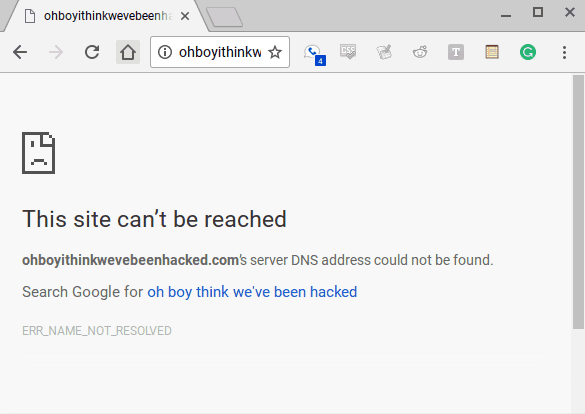

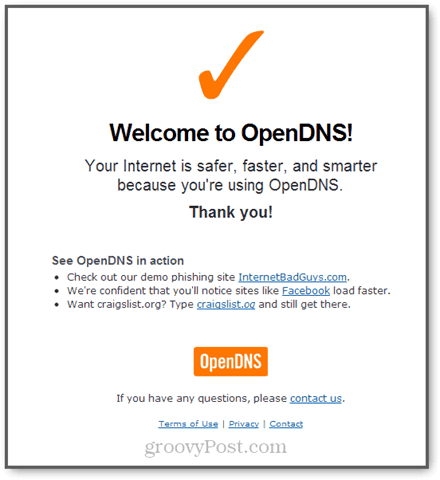

Gebruik een alternatieve DNS-provider. DNS staat voor domeinnaamservice en het is het proces waarbij domeinnamen (bijv. Groovypost.com) worden vertaald naar IP-adressen (bijv. 64.90.59.127). Dit is voor het grootste deel een vrij eenvoudige functie, en meestal behandelt uw ISP het. Maar je kunt ook een andere DNS-server kiezen met een beetje toegevoegde waarde. OpenDNS doet dat voor u, maar ze nemen ook de extra stap om ervoor te zorgen dat u geen toegang krijgt tot bekende schadelijke inhoud. Het is een beetje alsof je de telefoniste zou bellen en zou zeggen: 'Telefoniste, verbind me met meneer Jones!' en de telefoniste zei: 'Eh, u kent meneer Jones is een oplichter, toch? ' OpenDNS kan u ook vertellen of u deel uitmaakt van een botnet door de patronen van bekende botnetaanvallen te herkennen.

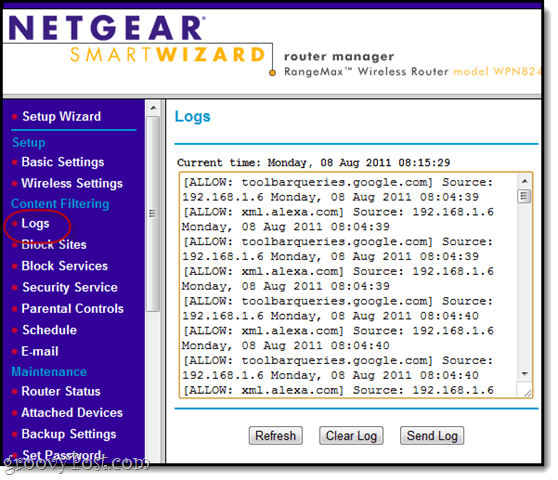

Gebruik een alternatieve DNS-provider. DNS staat voor domeinnaamservice en het is het proces waarbij domeinnamen (bijv. Groovypost.com) worden vertaald naar IP-adressen (bijv. 64.90.59.127). Dit is voor het grootste deel een vrij eenvoudige functie, en meestal behandelt uw ISP het. Maar je kunt ook een andere DNS-server kiezen met een beetje toegevoegde waarde. OpenDNS doet dat voor u, maar ze nemen ook de extra stap om ervoor te zorgen dat u geen toegang krijgt tot bekende schadelijke inhoud. Het is een beetje alsof je de telefoniste zou bellen en zou zeggen: 'Telefoniste, verbind me met meneer Jones!' en de telefoniste zei: 'Eh, u kent meneer Jones is een oplichter, toch? ' OpenDNS kan u ook vertellen of u deel uitmaakt van een botnet door de patronen van bekende botnetaanvallen te herkennen. - Koop een goede router. Als de DNS-server de operator is tussen uw huis en internet, is uw router de operator tussen uw ISP en uw apparaten. Of misschien is het alsof uw DNS-server de FBI is en uw router de lokale politie. Te veel analogieën? Oke Sorry. Hoe dan ook, op dezelfde manier dat uw DNS-server een beveiligingslaag kan toevoegen, kan uw router dat ook. Mijn ASUS-router detecteert malware en blokkeert kwaadaardige sites. Veel moderne routers doen dat ook. Dus als u uw router al 10 jaar niet hebt geüpgraded, moet u er rekening mee houden, ook al werkt hij prima.

-

Controleer botnet-statussites. Er zijn twee sites die gratis botnetcontroles bieden: De Simda Botnet IP-scanner van Kaspersky en De Botnet IP Lookup van Sonicwall. Wanneer je merkt van een botnetaanval, ga dan naar deze sites om te zien of je deel uitmaakt van het probleem.

Controleer botnet-statussites. Er zijn twee sites die gratis botnetcontroles bieden: De Simda Botnet IP-scanner van Kaspersky en De Botnet IP Lookup van Sonicwall. Wanneer je merkt van een botnetaanval, ga dan naar deze sites om te zien of je deel uitmaakt van het probleem. - Houd uw Windows-processen in de gaten. Als u Taakbeheer opent in Windows 10, kunt u zien welke processen uw netwerk gebruiken. Doe hier een kort overzicht van en noteer alles wat er verdacht uitziet. Het is bijvoorbeeld logisch dat Spotify internet gebruikt, maar hoe zit het met dat rare proces waar je nog nooit van hebt gehoord? Bekijk dit voor meer informatie: Windows 10-tip: ontdek wat een proces op de gemakkelijke manier doet. Misschien wilt u ook uitchecken Netlimiter voor Windows en Little Snitch voor Mac.

Dat zijn de basisstappen die elke verantwoordelijke tech-gebruiker kan doen. Natuurlijk, aangezien boosdoeners op het internet blijven groeien en hun aanvallen geavanceerder worden, moedig ik je aan om je te blijven informeren over hoe u online veilig kunt blijven.

Zijn uw apparaten ooit gekaapt door een botnet? Ik wil erover horen! Deel uw verhaal in de reacties.