Wat is gecodeerd DNS-verkeer?

Privacy Veiligheid Dns Held / / August 24, 2023

Gepubliceerd

Om uw veiligheid en privacy te helpen beschermen, is het belangrijk dat u versleuteld DNS-verkeer begrijpt en begrijpt waarom dit ertoe doet.

In het uitgestrekte, onderling verbonden domein van het internet zijn de Domeinnaamsysteem (DNS) fungeert als een cruciale gids en vertaalt mensvriendelijke domeinnamen zoals ‘example.com’ naar IP-adressen die machines begrijpen. Elke keer dat u een website bezoekt of een e-mail verzendt, wordt er een DNS-query uitgevoerd, die als brug dient tussen menselijke bedoelingen en machinale actie. Deze DNS-query's worden echter al jaren openbaar gemaakt en verzonden in leesbare tekst, waardoor ze een goudmijn zijn geworden snoopers, hackers en zelfs sommige internetproviders (ISP's) die op zoek zijn naar inzicht in het internet van gebruikers gedragingen. Voer het concept van ‘gecodeerd DNS-verkeer’ in, dat tot doel heeft deze essentiële zoekopdrachten af te schermen en ze in lagen van cryptografische bescherming in te kapselen.

Het probleem met traditionele DNS

Voordat we ingaan op een beschrijving van gecodeerd DNS-verkeer, moeten we het waarschijnlijk hebben over DNS-verkeer in het algemeen. Het Domain Name System (DNS) vormt een spil in onze digitale wereld. Zie het als een ingewikkelde directory voor internet; zijn rol is niet alleen om onlinenavigatie intuïtief te maken voor gebruikers, maar ook om de veerkracht van onlinediensten te vergroten.

In de kern overbrugt de DNS de kloof tussen mensvriendelijk en machinevriendelijk internetadres formaten. Voor een gewone gebruiker, in plaats van een complex IP-adres (Internet Protocol) op te roepen, zoals “104.25.98.13” (wat staat voor het IPv4-adres) of 2400:cb00:2048:1:6819:630d (het IPv6-formaat), kan men eenvoudig ‘groovypost.com’ in een browser.

Terwijl het voordeel voor mensen duidelijk is, heeft de functie van DNS voor applicaties en apparaten een iets andere tint. De waarde ervan ligt niet noodzakelijkerwijs in het ondersteunen van het geheugen; software worstelt immers niet met vergeetachtigheid zoals wij. In plaats daarvan versterkt DNS in dit geval de veerkracht.

Hoe, vraag je? Via DNS zijn organisaties niet beperkt tot één enkele server. In plaats daarvan kunnen ze hun aanwezigheid over een groot aantal servers verspreiden. Dit systeem ondersteunt DNS stuur een gebruiker naar de meest optimale server voor hun behoeften. Het kan een gebruiker naar een server in de buurt leiden, waardoor de kans op een trage en vertragingsgevoelige ervaring wordt geëlimineerd.

Deze strategische richting is een hoeksteen voor de meeste clouddiensten, waarbij DNS een cruciale rol speelt bij het koppelen van gebruikers aan een computerbron in de buurt.

Privacyproblemen in DNS

Helaas vormt DNS een potentieel groot privacyprobleem. Zonder enige vorm van codering die een beschermend schild biedt voor de communicatie van uw apparaat met de DNS-resolver, loopt u het risico van ongegronde toegang of wijzigingen in uw DNS-uitwisselingen.

Dit omvat inbraken van personen op uw Wi-Fi, uw internetprovider (ISP) en zelfs tussenpersonen. De gevolgen? Gecompromitteerde privacy, omdat buitenstaanders de domeinnamen onderscheiden die u bezoekt.

In de kern is encryptie altijd voorstander geweest van een veilig en privé internett browse-ervaring. Hoewel het onderscheid dat een gebruiker toegang heeft gekregen tot ‘groovypost.com’ misschien triviaal lijkt, is het in een grotere context wordt een portaal voor het begrijpen van iemands onlinegedrag, voorkeuren en, mogelijk, doelstellingen.

Dergelijke verzamelde gegevens kunnen worden omgezet in grondstoffen, verkocht aan entiteiten voor financieel gewin of bewapend door kwaadwillende actoren om fiscale uitvluchten te orkestreren.

Een rapport samengesteld door de Internationale Veiligheidsraad Neustar in 2021 heeft deze dreiging belicht, waaruit bleek dat maar liefst 72% van de bedrijven in het voorgaande jaar te maken kreeg met ten minste één DNS-inbraak.

Bovendien ondervond 58% van deze ondernemingen aanzienlijke nasleep van de invallen. Naarmate het aantal DNS-overtredingen toeneemt, ontstaat versleuteld DNS-verkeer als een bolwerk tegen een reeks bedreigingen, waaronder spionage, spoofing en verschillende geavanceerde DNS-strategieën.

Gecodeerd DNS-verkeer: een diepe duik

Gecodeerd DNS-verkeer zet transparante DNS-gegevens om in een veilig formaat, dat uitsluitend kan worden ontcijferd door de communicerende entiteiten: de DNS-client (zoals browsers of netwerkapparaten) en de DNS-resolver.

De evolutie van DNS-encryptie

Oorspronkelijk was DNS niet ingebed met beveiligingsattributen. De geboorte van DNS vond plaats in een tijd dat het internet nog in opkomst was, zonder online handel, bankieren of digitale winkels. DNS-codering leek overbodig.

Nu we ons echter richten op het huidige landschap – gekenmerkt door een bloei van e-business en een toename van cyberdreigingen – is de behoefte aan meer beveiliging van de privacy van DNS duidelijk geworden.

Er zijn twee prominente encryptieprotocollen ontstaan om aan deze behoefte te voldoen: DNS over TLS (DoT) en DNS over HTTPS (DoH).

DNS via TLS (DoT)

DoT maakt gebruik van de Transportlaagbeveiliging (TLS) protocol om DNS-dialogen te beschermen en in te kapselen. Het is intrigerend dat TLS (algemeen bekend onder een andere naam, SSL) de versleuteling en authenticatie van HTTPS-websites mogelijk maakt.

Voor DNS-interacties maakt DoT gebruik van het User Datagram Protocol (UDP), gekoppeld aan TLS-bescherming. De rijambitie? Vergroot de privacy van gebruikers en dwarsboom potentiële kwaadwillende actoren die DNS-gegevens willen onderscheppen of wijzigen.

Poort 853 is de belangrijkste poort onder digitale bewoners voor DoT. Voorstanders van de DoT-standaard benadrukken vaak de potentie ervan bij het aanpakken van mensenrechtenuitdagingen in tumultueuze regio's.

Niettemin kan het beschermende aura van DoT in landen waar de vrije meningsuiting wordt beknot, ironisch genoeg gebruikers onder de aandacht brengen, waardoor ze het doelwit worden van onderdrukkende regimes.

DNS via HTTPS (DoH)

DoH maakt in wezen gebruik van HTTPS voor DNS-interpretaties op afstand en werkt voornamelijk via poort 443. Voor een succesvolle werking hebben solvers een DoH-server nodig die als host fungeert voor een query-eindpunt.

De adoptie van DOH in verschillende browsers

Sinds Google Chrome versie 83 op zowel Windows als macOS heeft de browser DoH omarmd, toegankelijk via de instellingen. Met de juiste DNS-serverconfiguratie accentueert Chrome DNS-verzoeken met encryptie.

Bovendien heeft iedereen de autonomie om de DoH-server van zijn voorkeur te kiezen. Chrome integreert zelfs met verschillende DoH-providers, zoals Google Public DNS en Cloudflare.

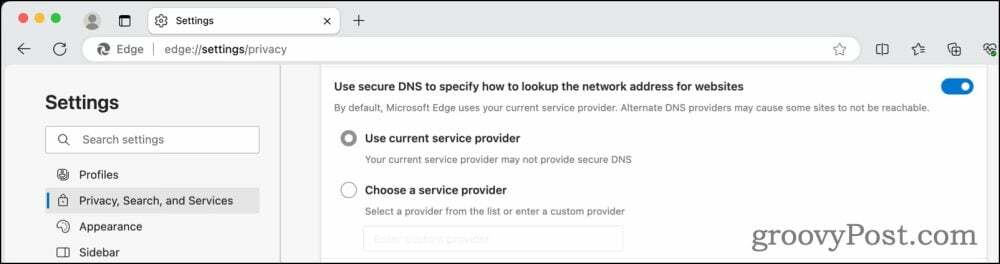

Microsoft Edge biedt ook ingebouwde ondersteuning voor DoH, navigeerbaar door de instellingen. Indien geactiveerd en gekoppeld aan een compatibele DNS-server, zorgt Edge ervoor dat DNS-query's gecodeerd blijven.

In een samenwerking met Cloudflare in 2018 integreerde Mozilla Firefox DoH, bekend als de Trusted Recursive Resolver. Vanaf 25 februari 2020 kunnen in de VS gevestigde Firefox-liefhebbers DoH benutten, waarbij Cloudflare als standaardresolver fungeert.

Niet te vergeten: Opera-gebruikers kunnen DoH ook in- of uitschakelen via de browserinstellingen, waarbij DNS-verzoeken standaard naar Cloudflare worden geleid.

De integratie van DOH met het besturingssysteem

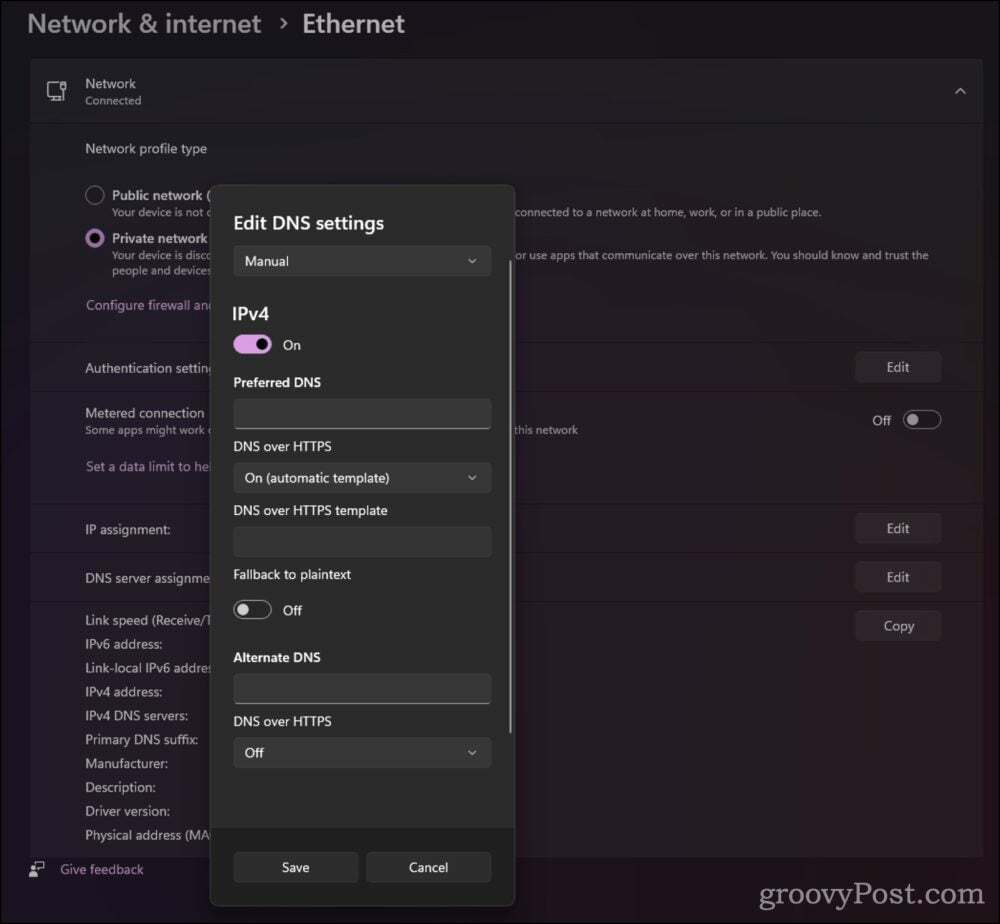

Historisch gezien De besturingssystemen van Microsoft hebben geaarzeld om avant-gardistische technologie te omarmen. Windows 10 richtte zich echter op de toekomst, waardoor gebruikers DoH via de instellingen konden activeren.

Apple is nog verder gegaan en heeft app-gerichte encryptietechnieken geïntroduceerd. Deze baanbrekende stap stelt app-ontwikkelaars in staat om hun specifieke gecodeerde DNS-configuraties te integreren, waardoor traditionele bedieningselementen soms overbodig worden.

De uitgestrekte horizon van gecodeerd DNS-verkeer symboliseert de evolutie van de digitale wereld en benadrukt de voortdurende zoektocht naar versterkte beveiliging en verbeterde privacy.

De controverse die gepaard gaat met gecodeerde DNS

Hoewel het versleutelen van DNS-verkeer de vertrouwelijkheid vergroot en de privacy van gebruikers verbetert met beschermende maatregelen zoals ODoH, ondersteunt niet iedereen deze verschuiving. De kloof ligt vooral tussen eindgebruikers en netwerkexploitanten.

Historisch gezien hadden netwerkoperators toegang tot DNS-query's malwarebronnen tegenwerken en andere ongewenste inhoud. Hun streven om deze praktijken hoog te houden voor legitieme beveiligings- en netwerkbeheerbehoeften is ook het middelpunt van de IETF ADD-werkgroep (Adaptive DNS Discovery).

In essentie kan het debat gekarakteriseerd worden als: ‘universele encryptie’ versus ‘netwerksoevereiniteit’. Hier is een gedetailleerde verkenning:

Universele DNS-verkeerscodering

De meeste versleutelingsmethoden zijn afhankelijk van DNS-resolvers die zijn geconfigureerd voor versleuteling. Deze encryptie-ondersteunende solvers vormen echter slechts een klein deel van het totaal.

Centralisatie of consolidatie van DNS-resolvers is een dreigend probleem. Met beperkte opties creëert deze centralisatie verleidelijke doelwitten voor kwaadaardige entiteiten of opdringerig toezicht.

Bij de meeste gecodeerde DNS-configuraties kunnen gebruikers hun solver kiezen. Het maken van een weloverwogen keuze kan echter voor de gemiddelde persoon ontmoedigend zijn. De standaardoptie is mogelijk niet altijd optimaal vanwege verschillende redenen, zoals de hostjurisdictie van de oplosser.

Het meten van de betrouwbaarheid van gecentraliseerde serveroperators is ingewikkeld. Vaak moet men vertrouwen op hun publieke privacyverklaringen en mogelijk op hun zelfevaluaties of beoordelingen door derden.

Externe beoordelingen zijn niet altijd robuust. Zij baseren hun conclusies voornamelijk op gegevens van de gecontroleerden, en laten een diepgaand, praktijkgericht onderzoek achterwege. Na verloop van tijd weerspiegelen deze audits mogelijk niet nauwkeurig de praktijken van een exploitant, vooral als er organisatorische veranderingen plaatsvinden.

Gecodeerde DNS is slechts één facet van surfen op internet. Meerdere andere gegevensbronnen kunnen nog steeds gebruikers volgen, waardoor gecodeerde DNS een mitigatiemethode is en geen wondermiddel. Aspecten zoals niet-versleutelde metagegevens toegankelijk en informatief blijven.

Encryptie kan DNS-verkeer afschermen, maar specifieke HTTPS-verbindingssegmenten blijven transparant. Bovendien kan gecodeerde DNS DNS-gebaseerde blokkeerlijsten omzeilen, hoewel het rechtstreeks benaderen van sites via hun IP hetzelfde doet.

Om tracking en toezicht echt tegen te gaan, moeten gebruikers uitgebreide oplossingen verkennen, zoals virtuele particuliere netwerken (VPN's) en Tor, waardoor het verkeersonderzoek een grotere uitdaging wordt.

De houding van ‘netwerksoevereiniteit’

Encryptie kan de mogelijkheden van een operator beperken om de netwerkactiviteiten te onderzoeken en vervolgens te reguleren of te corrigeren. Dit is cruciaal voor functionaliteiten zoals ouderlijk toezicht, zichtbaarheid van zakelijke DNS-query's en malwaredetectie.

De opkomst van Bring Your Own Device (BYOD)-protocollen, waardoor gebruikers kunnen communiceren met beveiligde systemen het gebruik van persoonlijke apparaten introduceert complexiteit, vooral in strenge sectoren als de financiële sector gezondheidszorg.

Samenvattend: hoewel gecodeerde DNS verbeterde privacy en veiligheid biedt, heeft de adoptie ervan geleid tot een pittig debat, waarbij de ingewikkelde balans tussen gebruikersprivacy en netwerkbeheer wordt benadrukt.

De conclusie: vertrouw op gecodeerd DNS-verkeer of bekijk het als één privacytool

In een tijdperk van escalerende cyberdreigingen en toenemende privacyproblemen is het beschermen van de digitale voetafdruk nog nooit zo belangrijk geweest. Een van de fundamentele elementen in deze digitale grens is het Domain Name System (DNS). Traditioneel werden deze DNS-verzoeken echter uitgevoerd in platte tekst, blootgesteld aan nieuwsgierige blikken die mogelijk meekeken, of het nu cybercriminelen waren of overreikende derden. Gecodeerd DNS-verkeer is naar voren gekomen als een oplossing om deze kwetsbaarheid te overbruggen.

Het is aan jou om te bepalen wat de beste manier is om gecodeerde DNS te gebruiken. U kunt vertrouwen op een softwareoplossing, zoals de browserfuncties die worden aangeboden door Microsoft Edge, Google Chrome en andere. Als je gebruikt OpenDNS op uw routermaar je moet er ook rekening mee houden door het te koppelen met DNSCrypt voor rondom beveiliging.