HTTPS- en SSL-certificaten: maak uw website veilig (en waarom u dat zou moeten doen)

Mobiel Privacy Veiligheid Aanbevolen / / March 17, 2020

Laatst geupdate op

Ongeacht het type online bedrijf of service dat u uitvoert, u moet ervoor zorgen dat privégegevens veilig zijn met HTTPS- en SSL-certificaten. Hier is onze complete gids.

Als het gaat om het verzenden van persoonlijke informatie via internet - of het nu gaat om contactgegevens, inloggegevens, accountgegevens, locatie-informatie of iets anders dat kan worden misbruikt - het publiek is over het algemeen ronduit paranoïde over hackers en identiteit dieven. En terecht. De angst dat uw informatie wordt gestolen, gemanipuleerd of verduisterd, is verre van irrationeel. De krantenkoppen over lekken en inbreuken op de beveiliging in de afgelopen decennia bewijzen het. Maar ondanks deze angst blijven mensen inloggen om hun bankzaken, boodschappen, journaling, daten, socialiseren en andere persoonlijke en professionele zaken op het web te doen. En er is een klein ding dat hen het vertrouwen geeft om dit te doen. Ik laat het je zien:

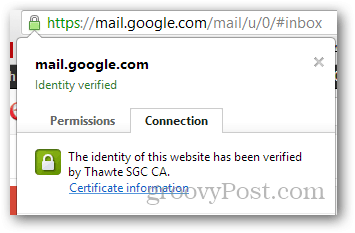

Hoewel ze niet allemaal begrijpen hoe het werkt, geeft dat kleine hangslotje in de adresbalk aan webgebruikers aan dat ze een vertrouwde verbinding hebben met een legitieme website. Als bezoekers dat niet zien in de adresbalk wanneer ze uw website openen, krijgt en krijgt u hun bedrijf niet.

Om dat kleine adresbalkhangslot voor uw website te krijgen, heeft u een SSL-certificaat nodig. Hoe krijg je er een? Lees verder om erachter te komen.

Artikeloverzicht:

- Wat is SSL / TLS?

- Hoe HTTPS gebruiken?

- Wat is een SSL-certificaat en hoe krijg ik er een?

- Winkelgids voor SSL-certificaten

- Certificaatautoriteit

- Domeinvalidatie vs. Uitgebreide validatie

- Gedeelde SSL vs. Privé SSL

- Trust Seals

- Wildcard SSL-certificaten

- Garanties

- Gratis SSL-certificaten en zelfondertekende SSL-certificaten

- Een SSL-certificaat installeren

- HTTPS voor- en nadelen

Wat is SSL / TLS?

Op internet worden gegevens overgedragen met behulp van het Hypertext Transfer Protocol. Daarom hebben alle webpagina-URL's ' http://” of 'https://" voor hen.

Wat is het verschil tussen http en https? Die extra kleine S heeft grote gevolgen: beveiliging.

Laat het me uitleggen.

HTTP is de "taal" die uw computer en de server gebruiken om met elkaar te praten. Deze taal wordt universeel begrepen, wat handig is, maar het heeft ook zijn nadelen. Wanneer gegevens tussen u en een server via internet worden doorgegeven, worden onderweg enkele stops gemaakt voordat de eindbestemming wordt bereikt. Dit brengt drie grote risico's met zich mee:

Dat iemand misschien afluisteren over uw gesprek (een beetje zoals een digitale afluisterfunctie).

Dat iemand misschien zich voordoen als een (of beide) van de partijen aan beide uiteinden.

Dat iemand misschien knoeien met de berichten die worden overgedragen.

Hackers en eikels gebruiken een combinatie van het bovenstaande voor een aantal oplichting en overvallen, waaronder phishingtrucs, man-in-the-middle-aanvallen en ouderwetse advertenties. Schadelijke aanvallen kunnen zo simpel zijn als het opsporen van Facebook-inloggegevens door niet-versleutelde cookies te onderscheppen (afluisteren), of ze kunnen geavanceerder zijn. U zou bijvoorbeeld kunnen denken dat u tegen uw bank zei: "Maak $ 100 over naar mijn ISP", maar iemand in het midden kan het bericht wijzigen om te lezen: "Gelieve over te dragen $100al mijn geld naar mijn ISPPeggy in Siberië”(Manipulatie van gegevens en nabootsing van identiteit).

Dat zijn dus de problemen met HTTP. Om die problemen op te lossen, kan HTTP worden gelaagd met een beveiligingsprotocol, wat resulteert in HTTP Secure (HTTPS). Meestal wordt de S in HTTPS geleverd door het Secure Sockets Layer (SSL) -protocol of het nieuwere Transport Layer Security (TLS) -protocol. Bij implementatie biedt HTTPS bidirectioneel encryptie (om afluisteren te voorkomen), serverauthenticatie (om imitatie te voorkomen) en berichtverificatie (om gegevenssabotage te voorkomen).

Hoe HTTPS te gebruiken

Net als een gesproken taal werkt HTTPS alleen als beide partijen ervoor kiezen om het te spreken. Aan de kant van de klant kan de keuze voor het gebruik van HTTPS worden gemaakt door 'https' in de adresbalk van de browser te typen vóór de URL (bijvoorbeeld in plaats van te typen http://www.facebook.com, typ https://www.facebook.com), of door een extensie te installeren die automatisch HTTPS afdwingt, zoals HTTPS Everywhere voor Firefox en Chrome. Wanneer uw webbrowser HTTPS gebruikt, ziet u een hangslotpictogram, groene browserbalk, duimen omhoog of een ander geruststellend teken dat uw verbinding met de server veilig is.

Om HTTPS te gebruiken, moet de webserver dit echter ondersteunen. Ben je een webmaster en wil je HTTPS aanbieden aan je webbezoekers, dan heb je een SSL Certificaat of TLS Certificaat nodig. Hoe krijg je een SSL- of TLS-certificaat? Blijf lezen.

Verder lezen: bij sommige populaire web-apps kunt u HTTPS kiezen in uw gebruikersinstellingen. Lees onze artikelen over Facebook, Gmail, en Twitter.

Wat is een SSL-certificaat en hoe krijg ik er een?

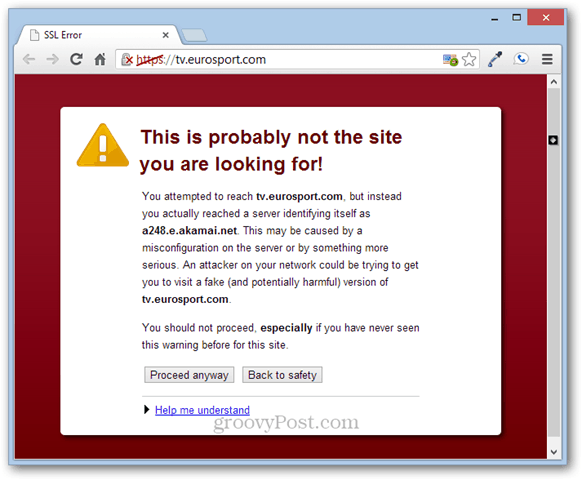

Om HTTPS te kunnen gebruiken, moet op uw webserver een SSL-certificaat of TLS-certificaat zijn geïnstalleerd. Een SSL / TLS-certificaat is een soortgelijk foto-ID voor uw website. Wanneer een browser die HTTPS gebruikt, toegang krijgt tot uw webpagina, voert deze een 'handdruk' uit, waarbij de clientcomputer om het SSL-certificaat vraagt. Het SSL-certificaat wordt vervolgens gevalideerd door een vertrouwde certificeringsinstantie (CA), die verifieert dat de server is wie het zegt dat het is. Als alles klopt, krijgt uw webbezoeker het geruststellende groene vinkje of slotpictogram. Als er iets misgaat, krijgen ze een waarschuwing van de webbrowser waarin staat dat de identiteit van de server niet kan worden bevestigd.

Winkelen voor een SSL-certificaat

Als het gaat om het installeren van een SSL-certificaat op uw website, zijn er een groot aantal parameters waarover u moet beslissen. Laten we het belangrijkste bespreken:

Certificaatautoriteit

De certificeringsinstantie (CA) is het bedrijf dat uw SSL-certificaat afgeeft en het is het bedrijf dat uw certificaat valideert elke keer dat een bezoeker naar uw website komt. Hoewel elke SSL-certificaatprovider zal concurreren op prijs en functies, het belangrijkste om rekening mee te houden bij het doorlichten certificeringsinstanties is of ze al dan niet certificaten hebben die vooraf op het populairste web zijn geïnstalleerd browsers. Als de certificeringsinstantie die uw SSL-certificaat afgeeft niet op die lijst staat, wordt de gebruiker gevraagd een waarschuwing te geven dat het beveiligingscertificaat van de site niet wordt vertrouwd. Dit betekent natuurlijk niet dat uw website onwettig is - het betekent alleen dat uw CA (nog) niet op de lijst staat. Dit is een probleem omdat de meeste gebruikers niet de moeite nemen om de waarschuwing te lezen of de niet-herkende CA te onderzoeken. Ze klikken waarschijnlijk gewoon weg.

Gelukkig is de lijst met vooraf geïnstalleerde CA's in de belangrijkste browsers behoorlijk groot. Het bevat een aantal grote merknamen en minder bekende en meer betaalbare CA's. Namen van huishoudens zijn onder meer Verisign, Ga papa, Comodo, Thawte, Geotrust, en Toevertrouwen.

U kunt ook in de instellingen van uw eigen browser kijken om te zien welke certificaatautoriteiten vooraf zijn geïnstalleerd.

- Ga voor Chrome naar Instellingen -> Geavanceerde instellingen weergeven... -> Certificaten beheren.

- Voor Firefox, doe Opties -> Geavanceerd -> Bekijk certificaten.

- Voor IE, internetopties -> inhoud -> certificaten.

- Ga voor Safari naar Finder en kies Go -> Utilities -> KeyChain Access en klik op System.

Bekijk deze thread voor snelle referentie, die de acceptabele SSL-certificaten voor Google Checkout.

Domeinvalidatie vs. Uitgebreide validatie

| Typische uitgiftetijd | Kosten | Adresbalk | |

| Domeinvalidatie |

Bijna onmiddellijk | Laag | Normale HTTPS (hangslotpictogram) |

| Organisatie validatie | Een paar dagen | Midden | Normale HTTPS (hangslotpictogram) |

| Uitgebreide validatie | Een week of langer | Hoog | Groene adresbalk, verificatie-informatie bedrijfs-ID |

Een SSL-certificaat is bedoeld om de identiteit te bewijzen van de website waarnaar u informatie verzendt. Om ervoor te zorgen dat mensen geen nep-SSL-certificaten afnemen voor domeinen die ze niet met recht beheren, a De certificeringsinstantie valideert dat de persoon die het certificaat aanvraagt inderdaad de eigenaar van het domein is naam. Meestal gebeurt dit via een snelle e-mail of telefonische validatie, vergelijkbaar met wanneer een website u een e-mail stuurt met een accountbevestigingslink. Dit heet een domein gevalideerd SSL-certificaat. Het voordeel hiervan is dat SSL-certificaten vrijwel onmiddellijk kunnen worden uitgegeven. U kunt waarschijnlijk in minder tijd een door het domein gevalideerd SSL-certificaat gaan halen dan u nodig had om deze blogpost te lezen. Met een domein-gevalideerd SSL-certificaat krijgt u het hangslot en de mogelijkheid om het verkeer van uw website te versleutelen.

De voordelen van een domein-gevalideerd SSL-certificaat zijn dat ze snel, gemakkelijk en goedkoop te verkrijgen zijn. Dit is ook hun nadeel. Zoals je je kunt voorstellen, is het gemakkelijker om een geautomatiseerd systeem te omzeilen dan een systeem dat wordt beheerd door levende mensen. Het is een beetje alsof een middelbare scholier de DMV binnenliep en zei dat hij Barack Obama was en een door de overheid uitgegeven identiteitsbewijs wilde krijgen. de persoon aan de balie keek hem aan en belde de FBI (of de gekke prullenbak). Maar als het een robot was die een foto-ID-kiosk werkte, heeft hij misschien wat geluk. Op dezelfde manier kunnen phishers "nep-ID's" krijgen voor websites zoals Paypal, Amazon of Facebook door domeinvalidatiesystemen te misleiden. In 2009 publiceerde Dan Kaminsky een voorbeeld van een manier om zwendel CA's om certificaten te krijgen waardoor een phishing-website eruit zou zien alsof het een veilige, legitieme verbinding was. Voor een mens zou deze zwendel gemakkelijk te herkennen zijn. Maar de geautomatiseerde domeinvalidatie ontbrak destijds aan de nodige controles om zoiets te voorkomen.

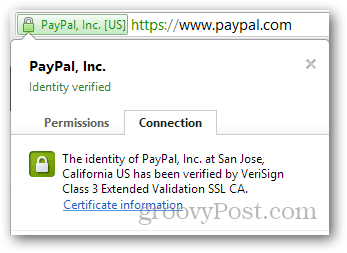

Als reactie op de kwetsbaarheden van SSL- en domein-gevalideerde SSL-certificaten heeft de industrie de Uitgebreide validatie certificaat. Om een EV SSL-certificaat te krijgen, moet uw bedrijf of organisatie zorgvuldig worden gecontroleerd dat het een goede reputatie heeft bij uw regering en terecht het domein beheert dat u aanvraagt voor. Deze controles vergen onder meer een menselijk element en duren dus langer en zijn duurder.

In sommige bedrijfstakken is een EV-certificaat vereist. Maar voor anderen gaat het voordeel niet verder dan wat uw bezoekers zullen herkennen. Voor gewone webbezoekers is het verschil subtiel. Naast het hangslotpictogram wordt de adresbalk groen en wordt de naam van uw bedrijf weergegeven. Als u voor meer informatie klikt, ziet u dat de identiteit van het bedrijf is geverifieerd, niet alleen de website.

Hier is een voorbeeld van een normale HTTPS-site:

En hier is een voorbeeld van een EV-certificaat HTTPS-site:

Afhankelijk van uw branche is een EV-certificaat misschien niet de moeite waard. Bovendien moet u een bedrijf of organisatie zijn om er een te krijgen. Hoewel grote bedrijven neigen naar EV-certificering, zult u merken dat de meeste HTTPS-sites nog steeds de niet-EV-smaak hebben. Als het goed genoeg is voor Google, Facebook en Dropbox, is het misschien goed genoeg voor jou.

Nog één ding: er is een optie voor midden op de weg genaamd een organisatie gevalideerd of gevalideerd bedrijf certificering. Dit is een grondiger onderzoek dan de geautomatiseerde domeinvalidatie, maar het gaat niet zo ver als het voldoen aan de branche voorschriften voor een Extended Validation-certificaat (merk op hoe Extended Validation wordt geactiveerd en 'organisatorisch' is validatie "is het niet?). Een door een OV of bedrijf gevalideerde certificering kost meer en duurt langer, maar u krijgt niet de groene adresbalk en de bedrijfsidentiteit geverifieerde informatie. Eerlijk gezegd kan ik geen reden bedenken om voor een OV-certificaat te betalen. Als je er een kunt bedenken, licht me dan in de comments in.

Gedeelde SSL vs. Privé SSL

Sommige webhosts bieden een gedeelde SSL-service aan, die vaak goedkoper is dan een privé-SSL. Afgezien van de prijs, is het voordeel van een gedeelde SSL dat u geen privé IP-adres of speciale host nodig heeft. Het nadeel is dat je niet je eigen domeinnaam mag gebruiken. In plaats daarvan ziet het beveiligde deel van uw site er ongeveer als volgt uit:

https://www.hostgator.com/~yourdomain/secure.php

Vergelijk dat met een privé SSL-adres:

https://www.yourdomain.com/secure.php

Voor openbare sites, zoals e-commercesites en sociale netwerksites, is dit duidelijk een belemmering, omdat het lijkt alsof u bent doorgestuurd vanaf de hoofdsite. Maar voor gebieden die gewoonlijk niet door het grote publiek worden bekeken, zoals de ingewanden van een e-mailsysteem of een beheerdersgebied, is een gedeelde SSL misschien een goede deal.

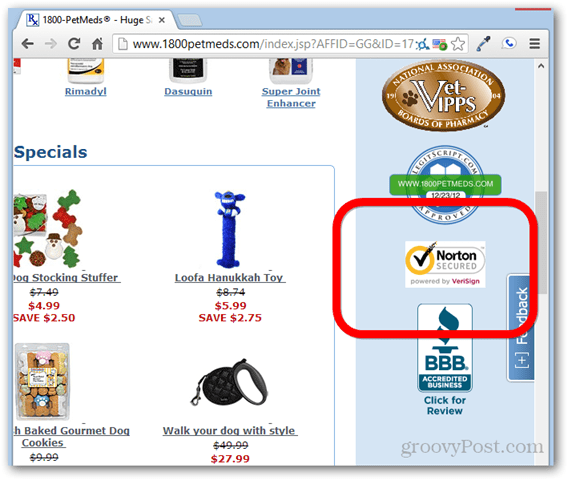

Trust Seals

Bij veel certificeringsinstanties kunt u een vertrouwenszegel op uw webpagina plaatsen nadat u zich heeft aangemeld voor een van hun certificaten. Dit geeft vrijwel dezelfde informatie als het klikken op het hangslot in het browservenster, maar met een hogere zichtbaarheid. Het opnemen van een vertrouwenszegel is niet vereist en het verhoogt ook uw veiligheid niet, maar als het uw bezoekers de warme fuzzies geeft om te weten wie het SSL-certificaat heeft uitgegeven, gooi het dan zeker daar.

Wildcard SSL-certificaten

Een SSL-certificaat verifieert de identiteit van één domein. Dus als u HTTPS op meerdere subdomeinen wilt hebben, bijvoorbeeld groovypost.com, mail.groovypost.com en answer.groovypost.com—U zou drie verschillende SSL-certificaten moeten kopen. Op een bepaald moment wordt een wildcard SSL-certificaat zuiniger. Dat wil zeggen, één certificaat voor één domein en alle subdomeinen, dat wil zeggen * .groovypost.com.

Garanties

Het maakt niet uit hoe lang de goede reputatie van een bedrijf is, er zijn kwetsbaarheden. Zelfs vertrouwde CA's kunnen het doelwit zijn van hackers, zoals blijkt uit de inbreuk bij VeriSign die in 2010 niet werd gemeld. Bovendien kan de status van een CA op de vertrouwde lijst snel worden ingetrokken, zoals we zagen bij de DigiNotar snafu terug in 2011. Dingen gebeuren.

Om enig ongemak over het potentieel van dergelijke willekeurige handelingen van SSL-losbandigheid weg te nemen, bieden veel CA's nu garanties. De dekking varieert van een paar duizend dollar tot meer dan een miljoen dollar en omvat verliezen als gevolg van misbruik van uw certificaat of andere ongelukken. Ik heb geen idee of deze garanties daadwerkelijk waarde toevoegen of niet, of dat iemand ooit met succes een claim heeft gewonnen. Maar ze zijn er voor uw overweging.

Gratis SSL-certificaten en zelfondertekende SSL-certificaten

Er zijn twee soorten gratis SSL-certificaten beschikbaar. Een zelfondertekend, voornamelijk gebruikt voor privétests en volledige publiek toegankelijke SSL-certificaten uitgegeven door een geldige certificeringsinstantie. Het goede nieuws is dat er in 2018 een paar opties zijn om van beide 100% gratis, geldige 90 dagen SSL-certificaten te krijgen Gratis SSL of Laten we versleutelen. SSL for Free is in de eerste plaats een GUI voor de Let's Encrypt API. Het voordeel van de SSL for Free-site is dat het eenvoudig te gebruiken is, omdat het een mooie GUI heeft. Laten we versleutelen is echter leuk, omdat u het aanvragen van SSL-certificaten van hen volledig kunt automatiseren. Ideaal als u SSL-certificaten nodig heeft voor meerdere websites / servers.

Een zelfondertekend SSL-certificaat is voor altijd gratis. Met een zelfondertekend certificaat ben je je eigen CA. Omdat u echter niet tot de vertrouwde CA's behoort die in webbrowsers zijn ingebouwd, krijgen bezoekers een waarschuwing dat de autoriteit niet door het besturingssysteem wordt herkend. Als zodanig is er echt geen garantie dat je bent wie je zegt dat je bent (het is alsof je jezelf een identiteitsbewijs met foto geeft en probeert het door te geven aan de slijterij). Het voordeel van een zelfondertekend SSL-certificaat is echter dat het codering voor webverkeer mogelijk maakt. Het is misschien goed voor intern gebruik, waar u uw personeel uw organisatie kunt laten toevoegen als een vertrouwde CA om het waarschuwingsbericht te verwijderen en te werken aan een beveiligde verbinding via internet.

Raadpleeg de documentatie voor instructies voor het instellen van een zelfondertekend SSL-certificaat OpenSSL. (Of, als er voldoende vraag is, zal ik een tutorial schrijven.)

Een SSL-certificaat installeren

Nadat u uw SSL-certificaat heeft gekocht, moet u dit op uw website installeren. Een goede webhost zal aanbieden om dit voor je te doen. Sommigen gaan misschien zelfs zover dat ze het voor u kopen. Vaak is dit de beste manier om te gaan, omdat het de facturering vereenvoudigt en ervoor zorgt dat het correct is ingesteld voor uw webserver.

Toch heb je altijd de mogelijkheid om zelf een SSL-certificaat te installeren. Als u dat doet, wilt u misschien eerst de kennisbank van uw webhost raadplegen of een helpdeskticket openen. Ze verwijzen u naar de beste instructies voor het installeren van uw SSL-certificaat. Raadpleeg ook de instructies van de CA. Deze zullen u beter begeleiden dan enig generiek advies dat ik u hier kan geven.

U kunt ook de volgende instructies raadplegen voor het installeren van een SSL-certificaat:

- Installeer een SSL-certificaat en stel het domein in cPanel in

- SSL implementeren in IIS (Windows Server)

- Apache SSL / TLS-codering

Al deze instructies omvatten het aanmaken van een SSL Certificate Signing Request (CSR). U heeft zelfs een CSR nodig om een SSL-certificaat te krijgen. Nogmaals, uw webhost kan u hierbij helpen. Voor meer specifieke doe-het-zelfinformatie over het maken van een CSR, bekijk dit artikel van DigiCert.

Voor- en nadelen van HTTPS

We hebben de voordelen van HTTPS al stevig vastgelegd: beveiliging, beveiliging, beveiliging. Dit verkleint niet alleen het risico op een datalek, het wekt ook vertrouwen en verhoogt de reputatie van uw website. Slimme klanten doen niet eens de moeite om zich aan te melden als ze een " http://” op de inlogpagina.

Er zijn echter enkele nadelen aan HTTPS. Gezien de noodzaak van HTTPS voor bepaalde soorten websites, is het logischer om deze als "nadeleniderations 'in plaats van negatieven.

- HTTPS kost geld. Om te beginnen zijn er de kosten van het kopen en verlengen van uw SSL-certificaat om de geldigheid van jaar tot jaar te garanderen. Maar er zijn ook bepaalde "systeemvereisten" voor HTTPS, zoals een dedicated IP-adres of dedicated hostingplan, wat duurder kan zijn dan een shared hostingpakket.

- HTTPS kan de serverreactie vertragen. Er zijn twee problemen met SSL / TLS die de laadsnelheid van uw pagina kunnen vertragen. Ten eerste moet de browser van de gebruiker gaan om voor de eerste keer met uw website te kunnen communiceren via het handshake-proces, dat terugkeert naar de website van de certificeringsinstantie om de certificaat. Als de webserver van de CA traag is, zal er vertraging optreden bij het laden van uw pagina. Dit is grotendeels buiten uw macht. Ten tweede maakt HTTPS gebruik van codering, wat meer verwerkingskracht vereist. Dit kan worden verholpen door uw inhoud te optimaliseren voor bandbreedte en de hardware op uw server te upgraden. CloudFare heeft een goede blogpost over hoe en waarom SSL uw website kan vertragen.

- HTTPS kan van invloed zijn op SEO-inspanningen Wanneer u overstapt van HTTP naar HTTPS; u verhuist naar een nieuwe website. Bijvoorbeeld, https://www.groovypost.com zou niet hetzelfde zijn als http://www.groovypost.com. Het is belangrijk om ervoor te zorgen dat je je oude links hebt omgeleid en de juiste regels onder de motorkap van je server hebt geschreven om te voorkomen dat je kostbare link-sap verliest.

- Gemengde inhoud kan een gele vlag veroorzaken. Voor sommige browsers, als u het grootste deel van een webpagina hebt geladen via HTTPS, maar afbeeldingen en andere elementen (zoals stylesheets of scripts) geladen vanaf een HTTP-URL, dan kan er een pop-up verschijnen die waarschuwt dat de pagina niet-beveiligd is inhoud. Natuurlijk sommige beveiligde inhoud is beter dan er geen te hebben, ook al resulteert de laatste niet in een pop-up. Maar toch is het misschien de moeite waard om ervoor te zorgen dat u geen 'gemengde inhoud' op uw pagina's heeft.

- Soms is het gemakkelijker om een externe betalingsverwerker aan te schaffen. Het is geen schande om Google Checkout, Paypal of Checkout by Amazon uw betalingen te laten afhandelen. Als al het bovenstaande te veel lijkt te kronkelen, kunt u uw klanten betalingsgegevens laten uitwisselen op de beveiligde site van Paypal of de beveiligde site van Google en uzelf de moeite besparen.

Heeft u nog andere vragen of opmerkingen over HTTPS- en SSL / TLS-certificaten? Laat het me horen in de reacties.